БЮРО МЕДИКО-СОЦИАЛЬНОЙ ЭКСПЕРТИЗЫ

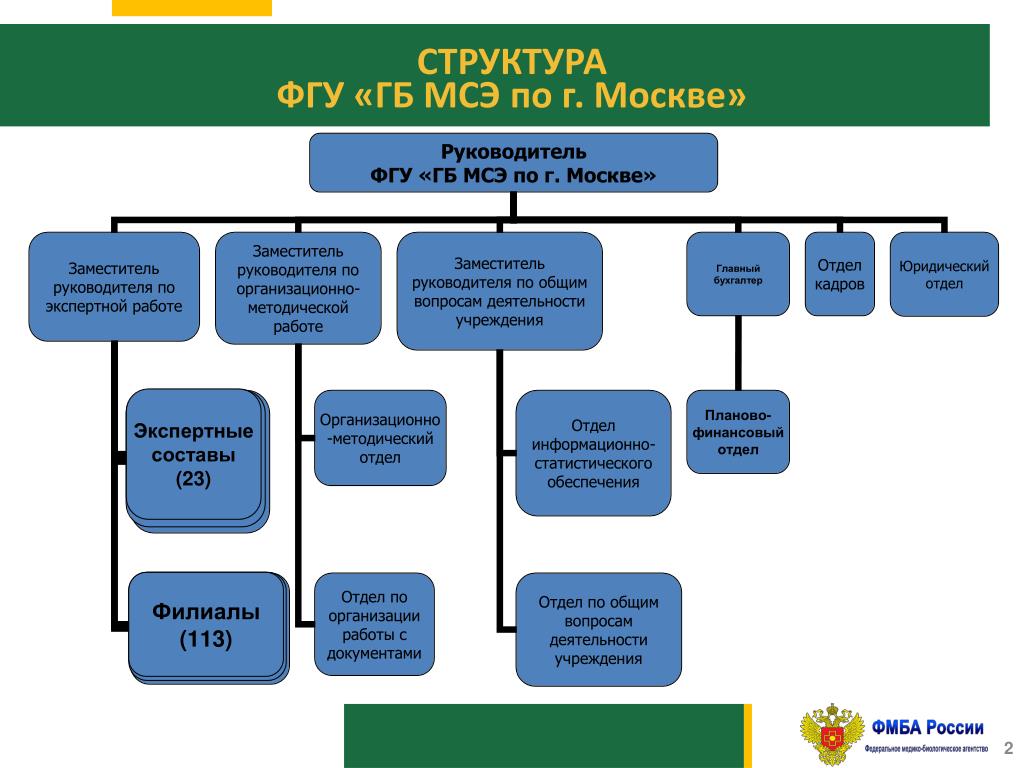

Федеральное бюро медико-социальной экспертизы (бюро МСЭ) и главные бюро медико-социальной экспертизы, имеющие филиалы – бюро медико-социальной экспертизы в городах и районах занимается вопросами социальной защиты инвалидов. Одно бюро МСЭ обслуживает в среднем 70-90 тысяч граждан.

Бюро МСЭ проводят:

- реабилитационно-экспертную диагностику с целью определения реабилитационного потенциала, ограничений жизнедеятельности, потребности в мерах социальной защиты

- изучают причины, факторы и условия, влияющих на возникновение, развитие и исход инвалидности, анализ распространенности и структуры инвалидности

Бюро МСЭ Вашего города выполняет следующие функции:

- проводит освидетельствование граждан для установления структуры и степени ограничения жизнедеятельности (в том числе степени ограничения способности к трудовой деятельности) и их реабилитационного потенциала

- разрабатывает и корректирует индивидуальные программы реабилитации инвалидов, в том числе определяет виды, формы, сроки и объемы мероприятий по медицинской, социальной и профессиональной реабилитации

- устанавливает факт наличия инвалидности, группу, причины, срок и время наступления инвалидности, степень ограничения способности к трудовой деятельности

- определяет степень утраты профессиональной трудоспособности (в процентах)

- определяет причины смерти инвалида в случаях, когда законодательством Российской Федерации предусматривается предоставление семье умершего мер социальной поддержки

- дает гражданам, проходящим освидетельствование, разъяснения по вопросам медико-социальной экспертизы

- участвует в разработке программ реабилитации инвалидов, профилактики инвалидности и социальной защиты инвалидов

- формирует в рамках обслуживаемой территории банк данных о гражданах, прошедших медико-социальную экспертизу, осуществляет государственное статистическое наблюдение за демографическим составом инвалидов, проживающих на обслуживаемой территории

- представляет в соответствующие военные комиссариаты сведения обо всех случаях признания инвалидами военнообязанных и граждан призывного возраста.

В обязательном порядке Главное бюро МСЭ выполняет следующие функции:

- рассматривает жалобы граждан, проходящих освидетельствование, на решения бюро и в случае признания их обоснованными изменяет либо отменяет решения бюро

- проводит по собственной инициативе повторное освидетельствование граждан, прошедших освидетельствование в бюро, и при наличии оснований изменяет либо отменяет решения бюро

- проводит освидетельствование граждан, обжаловавших решения бюро, а также по направлению бюро в случаях, требующих специальных видов обследования, в целях установления структуры и степени ограничения жизнедеятельности (в том числе степени ограничения способности к трудовой деятельности) и их реабилитационного потенциала

- дает гражданам, проходящим освидетельствование, разъяснения по вопросам медико-социальной экспертизы

- формирует в рамках обслуживаемой территории банк данных о гражданах, прошедших медико-социальную экспертизу, осуществляет государственное статистическое наблюдение за демографическим составом инвалидов, проживающих на обслуживаемой территории

- участвует в разработке программ реабилитации инвалидов, профилактики инвалидности и социальной защиты инвалидов

- координирует деятельность бюро и обобщает опыт их работы на обслуживаемой территории

- в случае проведения освидетельствования:

- разрабатывает и корректирует индивидуальные программы реабилитации инвалидов, в то0м числе определяет виды, формы, сроки и объемы мероприятий по медицинской, социальной и профессиональной реабилитации, а также устанавливает факт наличия инвалидности, группу, причины, срок и время наступления инвалидности, степень ограничения способности к трудовой деятельности;

- определяет степень утраты профессиональной трудоспособности;

- определяет причины смерти инвалида в случаях, когда законодательством РФ предусматривается предоставление семье умершего мер социальной поддержки;

- рассматривает жалобы граждан, проходящих освидетельствование, на решения главных бюро и в случае признания их обоснованными изменяет либо отменяет решения главных бюро;

- проводит освидетельствование граждан, обжаловавших решения главных бюро;

- проводит освидетельствование граждан по направлению главных бюро в случаях, требующих применения особо сложных специальных видов обследования;

- проводит по собственной инициативе повторное освидетельствование граждан, прошедших освидетельствование в главных бюро, и при наличии достаточных оснований изменяет либо отменяет решения главных бюро;

- осуществляет комплексную реабилитационно-экспертную диагностику с применением новейших технологий, результатов научных разработок в целях определения наличия ограничений жизнедеятельности, степени утраты профессиональной трудоспособности, реабилитационного потенциала и потребности в мерах социальной защиты.

Сайт Администрации и главы Администрации города Ростова-на-Дону

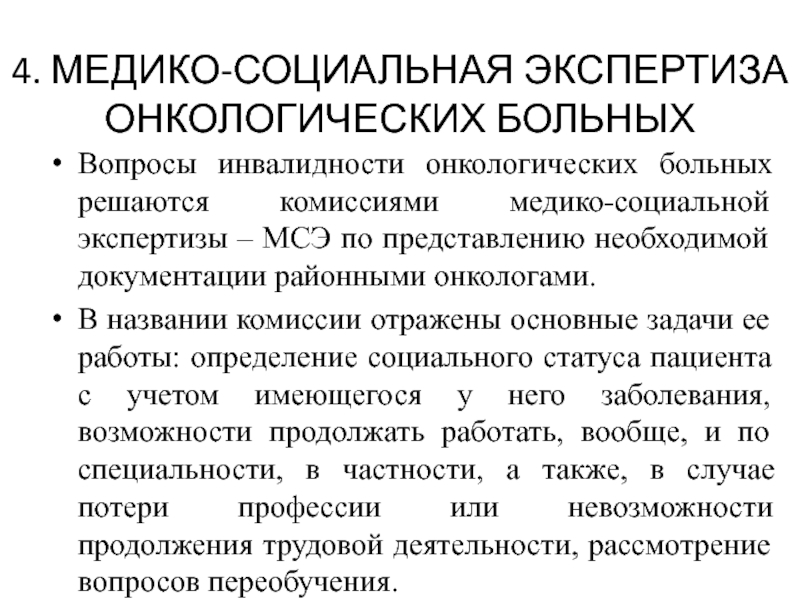

Инвалидность — это стойкое нарушение (снижение или утрата) общей или профессиональной трудоспособности вследствие заболевания или травмы.

Основанием для установления инвалидности является наличие у пациента стойких нарушений функций организма, которые приводят к ограничению жизнедеятельности (снижению способности к самообслуживанию, передвижению, трудовой деятельности и т.д.) и потребность в социальной защите, включая реабилитационные мероприятия.

Право на получение инвалидности имеет любой больной человек, но только при наличии у него медицинских показаний.

Оформление инвалидности зависит не от диагноза, а от наличия признаков инвалидности. Оснований для признания лица инвалидом всего три:

1. Нарушение здоровья со стойким расстройством функций организма, обусловленное заболеваниями, последствиями травм или анатомическими дефектами.

То есть, если пациент болен неизлечимым заболеванием, которое не позволяет организму функционировать должным образом, больной имеет право получить инвалидность. Иногда такие состояния возникают вследствие травм.

2. Ограничение жизнедеятельности.

Под этим подразумевается ситуация, в которой человек в силу слабости своего здоровья или полученных травм, не может сам за собой ухаживать, самостоятельно передвигаться, ориентироваться, общаться, контролировать свое поведение, обучаться или работать.

3. Необходимость осуществления мер социальной защиты гражданина (льготное лекарственное обеспечение, обеспечение техническими средствами реабилитации, санаторно-курортное лечение, переобучение).

Необходимо учесть, что наличие у больного только одного из этих трех признаков не является основанием для признания лица инвалидом.

Если у больного имеет место стойкое нарушение функций организма, но оно не приводит к ограничению жизнедеятельности, то оснований для установления инвалидности нет. Если функциональные нарушения, которые возникают в результате болезни, травмы или увечья, могут быть устранены в период временной нетрудоспособности, то оснований для направления на медико-социальную экспертизу также нет. Кроме того, группа инвалидности не устанавливается для проведения операций, если подразумевается, что впоследствии у человека восстановятся нарушенные функции.

Если функциональные нарушения, которые возникают в результате болезни, травмы или увечья, могут быть устранены в период временной нетрудоспособности, то оснований для направления на медико-социальную экспертизу также нет. Кроме того, группа инвалидности не устанавливается для проведения операций, если подразумевается, что впоследствии у человека восстановятся нарушенные функции.

Направить на медико-социальную экспертизу (МСЭ) могут:

-лечебно-профилактическое учреждение, где пациент получает медицинскую помощь;

-орган пенсионного обеспечения;

-орган социальной защиты населения.

Органы Пенсионного обеспечения, социальной защиты населения обеспечивают направление только при наличии у гражданина необходимых медицинских документов. Эти службы несут ответственность за достоверность представляемых документов.

Лечебно-профилактическое учреждение направляет на освидетельствование после необходимых диагностических, лечебных и реабилитационных мероприятий при наличии данных, подтверждающих стойкое нарушение функций организма, обусловленное заболеваниями, последствиями травм или дефектами.

Для проведения медико-социальной экспертизы (МСЭ) необходимо написать заявление на имя руководителя того бюро МСЭ, к которому пациент прикреплен по месту регистрации (прописки).

К этому заявлению необходимо приложить направление формы 088у-06, которое оформляется в поликлинике по месту жительства. В направлении указываются данные о состоянии здоровья, степень нарушения функций организма, а также результаты проведенных лечебно-диагностических и реабилитационных мероприятий.

Вышеуказанное направление в лечебно-профилактическом учреждении оформляется бесплатно.

Медико-социальная экспертиза проводится очно с выездом на дом или стационар при невозможности прибытия пациента в бюро МСЭК.

На заседании МСЭ пациента обследуют, изучают представленные документы, проводят анализ социально-бытовых, профессионально-трудовых, психологических и других данных. После чего, специалисты принимают решение о признании гражданина инвалидом либо об отказе.

В зависимости от степени нарушения функций организма и ограничения жизнедеятельности, устанавливается 1, 2 или 3 группа инвалидности, а лицу в возрасте до 18 лет – категория « ребенок- инвалид».

Гражданину, прошедшему освидетельствование в бюро МСЭ, выдаются только два документа: справка, подтверждающая факт установления инвалидности с указанием группы инвалидности и степени способности к трудовой деятельности (1,2,3) и индивидуальная программа реабилитации. Других документов МСЭ не выдает.

В случае несогласия с экспертным решением бюро МСЭ больной или его законный представитель может обжаловать его на основании письменного заявления. Заявление подается в учреждение, проводившее освидетельствование или в главное бюро медико-социальной экспертизы.

Бюро МСЭ, проводившее освидетельствование, в 3-хдневный срок со дня получения заявления, направляет это заявление со всеми документами в Главное бюро МСЭ.

Главное бюро МСЭ, не позднее месяца со дня поступления заявления, проводит медико-социальную экспертизу лица (повторно) и на основании полученных результатов выносит решение.

Решение главного бюро МСЭ может быть обжаловано в месячный срок в орган социальной защиты населения субъекта Российской Федерации. В случае несогласия гражданина с решением, вынесенным субъектом Российской Федерации, решение может быть обжаловано в суде гражданином или его законным представителем в порядке, установленном законодательством Российской Федерации.

Порядок направления на медико-социальную экспертизу

В соответствии с порядком направления гражданина на медико-социальную экспертизу, утвержденным постановлением Правительства РФ от 20.02.2006 № 95 «О порядке и условиях признания лица инвалидом», гражданин направляется на медико-социальную экспертизу медицинской организацией независимо от ее организационно-правовой формы.

Медицинская организация направляет гражданина на медико-социальную экспертизу после проведения необходимых диагностических, лечебных и реабилитационных или абилитационных мероприятий при наличии данных, подтверждающих стойкое нарушение функций организма, обусловленное заболеваниями, последствиями травм или дефектами.

При этом в направлении на медико-социальную экспертизу, форма которого утверждается Министерством труда и социальной защиты Российской Федерации и Министерством здравоохранения Российской Федерации, указываются данные о состоянии здоровья гражданина, отражающие степень нарушения функций органов и систем, состояние компенсаторных возможностей организма, сведения о результатах медицинских обследований, необходимых для получения клинико-функциональных данных в зависимости от заболевания в целях проведения медико-социальной экспертизы, а также результаты проведенных реабилитационных или абилитационных мероприятий.

Перечень медицинских обследований, необходимых для получения клинико-функциональных данных в зависимости от заболевания в целях проведения медико-социальной экспертизы, утверждается Министерством труда и социальной защиты Российской Федерации и Министерством здравоохранения Российской Федерации.

Медицинские организации несут ответственность за достоверность и полноту сведений, указанных в направлении на медико-социальную экспертизу, в порядке, установленном законодательством Российской Федерации.

В случае если медицинская организация отказала гражданину в направлении на медико-социальную экспертизу, ему выдается справка, на основании которой гражданин (его законный или уполномоченный представитель) имеет право обратиться в бюро самостоятельно.

Специалисты бюро проводят осмотр гражданина и по его результатам составляют программу дополнительного обследования гражданина и проведения реабилитационных или абилитационных мероприятий, после выполнения которой рассматривают вопрос о наличии у него ограничений жизнедеятельности.

Направление на медико-социальную экспертизу или вышеуказанная справка в течение 3 рабочих дней со дня их выдачи направляются медицинской организацией в бюро в форме электронного документа с использованием единой системы межведомственного электронного взаимодействия и подключаемых к ней региональных систем межведомственного электронного взаимодействия, а при отсутствии доступа к этой системе — на бумажном носителе с соблюдением требований законодательства Российской Федерации в области персональных данных.

В соответствии с приказом Министерства здравоохранения и социального развития Российской Федерации от 5 мая 2012 года № 502н «Об утверждении порядка создания и деятельности врачебной комиссии медицинской организации» в функции врачебной комиссии входит принятие решения по вопросу о направлении пациента на медико-социальную экспертизу.

Страница не найдена |

Страница не найдена |404. Страница не найдена

Архив за месяц

ПнВтСрЧтПтСбВс

18192021222324

25262728293031

12

12

1

3031

12

15161718192021

25262728293031

123

45678910

12

17181920212223

31

2728293031

1

1234

567891011

12

891011121314

11121314151617

28293031

1234

12

12345

6789101112

567891011

12131415161718

19202122232425

3456789

17181920212223

24252627282930

12345

13141516171819

20212223242526

2728293031

15161718192021

22232425262728

2930

Архивы

Метки

Настройки

для слабовидящих

Нормативно-правовая документация

Порядок предоставления услуги «Выдача гражданам направлений на прохождение медико-социальной экспертизы»

Постановление Правительства РФ от 20. 02. 2006 г. N 95

02. 2006 г. N 95

«О Порядке и условиях признания лица инвалидом»

(в ред. Постановлений Правительства РФ от 07.04.2008 N 247, от 30.12.2009 N 1121, от 06.02.2012 N 89, от 16.04.2012 N 318, от 04.09.2012 N 882, от 06.08.2015 N 805, от 10.08.2016г. № 772).

Раздел III. Порядок направления гражданина на медико-социальную экспертизу (далее МСЭ).

Ст. 15. Гражданин направляется на МСЭ медицинской организацией независимо от ее организационно-правовой формы.

Ст.16. Медицинская организация направляет гражданина на МСЭ после проведения необходимых диагностических, лечебных и реабилитационных или абилитационных мероприятий при наличии данных, подтверждающих стойкое нарушение функций организма, обусловленное заболеваниями, последствиями травм или дефектами.

В направлении на МСЭ указываются данные о состоянии здоровья гражданина, отражающие степень нарушения функций органов и систем, состояние компенсаторных возможностей организма, а также результаты проведенных реабилитационных или абилитационных мероприятий.

Форма направления на МСЭ утверждена приказом Министерства здравоохранения и социального развития Российской Федерации от 31 января 2007 г. N 77 «Об утверждении формы направления на медико-социальную экспертизу организацией, оказывающей лечебно-профилактическую помощь» с изменениями, внесенными приказом Министерства здравоохранения и социального развития Российской Федерации от 28 октября 2009 г. N 853н.

Ст. 18. Медицинские организации несут ответственность за достоверность и полноту сведений, указанных в направлении на МСЭ, в порядке, установленном законодательством Российской Федерации.

Ст. 19. В случае если медицинская организация отказала гражданину в направлении на МСЭ, ему выдается справка, на основании которой гражданин (его законный представитель) имеет право обратиться в бюро самостоятельно.

Специалисты бюро проводят осмотр гражданина и по его результатам составляют программу дополнительного обследования гражданина и проведения реабилитационных или абилитационных мероприятий, после выполнения которой рассматривают вопрос о наличии у него ограничений жизнедеятельности.

2. Приказ департамента здравоохранения и фармации Ярославской области от 15.07.16 г. N 9 «Об утверждении порядков предоставления услуг и признании утратившим силу приказа департамента здравоохранения и фармации Ярославской области от 31.08.2012 N 19».

Порядок предоставления услуги «Выдача гражданам направлений на прохождение медико-социальной экспертизы» медицинскими организациями Ярославской области, имеющими лицензию на проведение экспертизы временной нетрудоспособности, находящимися в функциональном подчинении департамента здравоохранения и фармации Ярославской области (утв. приказом департамента здравоохранения и фармации Ярославской области от 15.07.16 г. N 9)

1. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Порядок предоставления услуги «Выдача гражданам направлений на прохождение МСЭ» медицинскими организациями Ярославской области, имеющими лицензию на проведение экспертизы временной нетрудоспособности, находящимися в функциональном подчинении департамента здравоохранения и фармации Ярославской области (далее — Порядок), разработан в целях повышения качества и доступности предоставления услуги «Выдача гражданам направлений на прохождение МСЭ» (далее — услуга), создания комфортных условий для участников отношений, возникающих при предоставлении услуги, определения сроков и последовательности действий (административных процедур) должностных лиц медицинских организаций, имеющих лицензию на проведение экспертизы временной нетрудоспособности, находящихся в функциональном подчинении департамента здравоохранения и фармации Ярославской области (далее — медицинская организация).

1.2. Услуга предоставляется гражданам Российской Федерации и иным лицам, находящимся на её территории, застрахованным в системе обязательного медицинского страхования (далее — заявитель).

Заявители могут участвовать в правоотношениях по получению услуги лично либо через законного или уполномоченного представителя. При этом личное участие заявителей услуги не лишает их права иметь законного или уполномоченного представителя, равно как и участие законного или уполномоченного представителя не лишает заявителей услуги права на личное участие в правоотношениях по получению услуги.

В случаях, предусмотренных действующим законодательством, отдельным категориям граждан оказывается внеочередная медицинская помощь.

1.3. Информация по вопросам предоставления услуги может быть предоставлена при личном обращении заявителя, по телефонам медицинских организаций, а также путём размещения на информационных стендах и официальных сайтах медицинских организаций».

2. СТАНДАРТ ПРЕДОСТАВЛЕНИЯ УСЛУГИ

СТАНДАРТ ПРЕДОСТАВЛЕНИЯ УСЛУГИ

2.1. Наименование услуги — «Выдача гражданам направлений на прохождение МСЭ «.

2.2. Форма предоставления услуги — услуга предоставляется после личного осмотра заявителя лечащим врачом и определения показаний для направления на медико-социальную экспертизу.

2.3. Результатом предоставления услуги является выдача (отказ в выдаче) направления на прохождение МСЭ (ф. N 088/у-06, утверждённая приказом Министерства здравоохранения и социального развития Российской Федерации от 31.01.2007 N 77 «Об утверждении формы направления на медико-социальную экспертизу организацией, оказывающей лечебно-профилактическую помощь»).

2.4. Максимальный срок предоставления услуги составляет 30 календарных дней с момента принятия врачебной комиссией медицинской организации решения о направлении заявителя на прохождение МСЭ и выдаче направления на прохождение МСЭ.

Срок оказания услуги складывается из срока проведения необходимых диагностических, лечебных и реабилитационных мероприятий для выявления данных, подтверждающих стойкое нарушение функций организма, обусловленное заболеваниями, последствиями травм или дефектами.

2.6. Документов для предоставления услуги от заявителя не требуется.

2.7. Услуга предоставляется бесплатно.

Заявители имеют право на неоднократное обращение за предоставлением услуги.

2.8. Основаниями для предоставления услуги являются наличие у заявителя признаков ограничения жизнедеятельности, а также нарушений функций организма вследствие заболевания, последствия травмы или дефектов, подтверждённых данными медицинских обследований, нуждаемость в социальной защите.

2.9. Основаниями для отказа в выдаче гражданам направлений на прохождение МСЭ являются:

- отсутствие у заявителя подтверждения клинико-функционального диагноза на этапе прохождения им диагностических обследований, получения консультаций врачей-специалистов;

- отсутствие признаков ограничения жизнедеятельности, а также нарушений функций организма вследствие заболевания, последствий травм или дефектов, подтвержденных данными медицинских обследований;

- отказ заявителя от прохождения необходимых диагностических исследований и консультаций врачей-специалистов.

3. СОСТАВ, ПОСЛЕДОВАТЕЛЬНОСТЬ И СРОКИ ВЫПОЛНЕНИЯ ПРОЦЕДУР, ТРЕБОВАНИЯ К ПОРЯДКУ ИХ ВЫПОЛНЕНИЯ

3.2. Последовательность действий (административных процедур) при получении услуги.

3.2.1. Приём заявителя лечащим врачом и определение признаков нарушения жизнедеятельности, функций организма вследствие заболевания, последствия травмы или дефектов.

Заявителю необходимо осуществить запись на приём к лечащему врачу.

Лечащий врач, осуществляющий динамическое наблюдение за состоянием здоровья заявителя, при установлении признаков ограничения жизнедеятельности, нарушений функций организма вследствие заболевания, последствия травмы или дефектов, подтверждённых данными медицинских обследований, вправе принять решение о направлении заявителя на врачебную комиссию для решения вопроса о необходимости направления его на прохождение МСЭ.

Результатом административной процедуры является определение оснований для выдачи гражданам направлений на прохождение МСЭ.

3.2.2. Прохождение заявителем необходимых диагностических исследований, получение консультаций и заключений врачей-специалистов.

Осуществляется с учётом заболевания и индивидуальной программы обследования в условиях медицинской организации, оказывающей первичную медико-санитарную помощь.

Основанием для начала административной процедуры является принятие врачом медицинской организации решения о направлении заявителя на проведение необходимых диагностических, лечебных и реабилитационных мероприятий (далее — обследование) для решения вопроса о выдаче направления на прохождение МСЭ.

Обследование проводится медицинской организацией, оказывающей лечебно-профилактическую помощь по месту прикрепления заявителя в установленном порядке, в соответствии со стандартами обследования граждан при направлении их на прохождение МСЭ.

Срок исполнения административной процедуры — в течение одного месяца со дня направления заявителя на обследование.

Предоставление услуги может быть приостановлено на время, необходимое для реализации мероприятий, предусмотренных программой дополнительного обследования.

Результатом административной процедуры является получение данных о состоянии здоровья заявителя, отражающих степень нарушения функций органов и систем, состояние компенсаторных возможностей организма, а также результатов проведённых реабилитационных мероприятий.

В случае отсутствия признаков, подтверждающих клинико-функциональный диагноз, ограничение жизнедеятельности, а также нарушений функций организма вследствие заболевания, последствий травм или дефектов, подтвержденных данными медицинских обследований, на этапе прохождения заявителем диагностических обследований, получения консультаций врачей-специалистов лечащий врач информирует заявителя и предлагает ему приостановить дальнейшие действия, необходимые для оформления направления на прохождение МСЭ.

3.2.3. Заседание врачебной комиссии медицинской организации (с участием лечащего врача и заявителя) для рассмотрения документов, принятия решения о направлении на прохождение МСЭ, выдачи заверенного в установленном порядке направления на прохождение МСЭ.

Врачебная комиссия действует на основании положения о врачебной комиссии, утверждённого распорядительным документом руководителя медицинской организации.

По результатам заседания врачебная комиссия медицинской организации вправе принять следующие решения:

- о направлении заявителя на прохождение МСЭ и выдаче соответствующего направления установленного образца;

- о необходимости дообследования с составлением индивидуальной программы обследования;

- об отказе в выдаче направления на прохождение МСЭ.

Решение о направлении заявителя на прохождение МСЭ принимается врачебной комиссией медицинской организации при наличии признаков ограничения жизнедеятельности, нарушений функций организма вследствие заболевания, последствия травмы или дефектов, подтверждённых данными медицинских обследований.

В случае принятия врачебной комиссией медицинской организации решения о направлении на МСЭ заявителю (его законному представителю) лечащим врачом в течение 30 дней с момента принятия решения врачебной комиссией решения выдается направление установленного образца на прохождение МСЭ.

Индивидуальная программа обследования заявителя составляется с учётом его заболевания, с использованием классификаций и критериев, утверждённых Министерством здравоохранения Российской Федерации.

Решение об отказе в выдаче направления на прохождение МСЭ принимается врачебной комиссией медицинской организации.

В случае принятия решения об отказе в выдаче направления на прохождение МСЭ заявителю (по его желанию) выдается справка — выписка из протокола решения врачебной комиссии медицинской организации, на основании которой заявитель вправе самостоятельно обратиться в федеральное казенное учреждение «Главное бюро медико-социальной экспертизы по Ярославской области» Министерства труда и социальной защиты Российской Федерации.

Решение врачебной комиссии принимается большинством голосов и оформляется протоколом заседания врачебной комиссии медицинской организации, который заносится в первичную медицинскую документацию. В случае равенства голосов голос председателя врачебной комиссии является решающим. При наличии разногласий врачей-специалистов в протоколе заседания врачебной комиссии медицинской организации указывается особое мнение.

При наличии разногласий врачей-специалистов в протоколе заседания врачебной комиссии медицинской организации указывается особое мнение.

3.2.4. Оформление лечащим врачом направления на прохождение МСЭ установленного образца (форма N 088/у-06, утверждённая приказом Министерства здравоохранения и социального развития Российской Федерации от 31.01.2007 N 77 «Об утверждении формы направления на медико-социальную экспертизу организацией, оказывающей лечебно-профилактическую помощь»).

Основанием для начала процедуры оформления лечащим врачом направления установленного образца на МСЭ является получение лечащим врачом медицинской организации данных обследования о состоянии здоровья заявителя, подтверждающих стойкое нарушение функций организма, обусловленное заболеваниями, последствиями травм или дефектами.

В направлении на прохождение МСЭ указываются данные о состоянии здоровья заявителя, отражающие степень нарушения функций органов и систем, состояние компенсаторных возможностей организма, а также результаты проведённых реабилитационных мероприятий.

3.2.5. По результатам заседания врачебной комиссии медицинской организации направление на прохождение МСЭ заверяется в установленном порядке и выдаётся заявителю или его законному (уполномоченному) представителю на руки для обращения в федеральное казенное учреждение «Главное бюро медико-социальной экспертизы по Ярославской области» Министерства труда и социальной защиты Российской Федерации.

Направление на прохождение МСЭ подписывается председателем и членами врачебной комиссии медицинской организации и заверяется печатью медицинской организации.

Факт направления на прохождение МСЭ и выдача направления на прохождение МСЭ регистрируются в специальном журнале медицинской организации, в котором учитываются принятые решения врачебной комиссии (ее подкомиссии) медицинской организации.

Медицинская организация несёт ответственность за достоверность и полноту сведений, указанных в направлении на прохождение МСЭ, в порядке, установленном законодательством Российской Федерации.

Информация для пациентов, направленных в Бюро МСЭ для проведения медико-социальной экспертизы

Порядок проведения медико-социальной экспертизы утвержден приказом Минтруда России от 29.01.2014 N 59н «Об утверждении Административного регламента по предоставлению государственной услуги по проведению медико-социальной экспертизы»

При установлении группы инвалидности члены комиссии (МСЭК) учитывают следующие параметры:

- способность или неспособность к самообслуживанию;

- степень зависимости от других лиц для осуществления жизнедеятельности;

- способность к самообслуживанию с использованием вспомогательных средств.

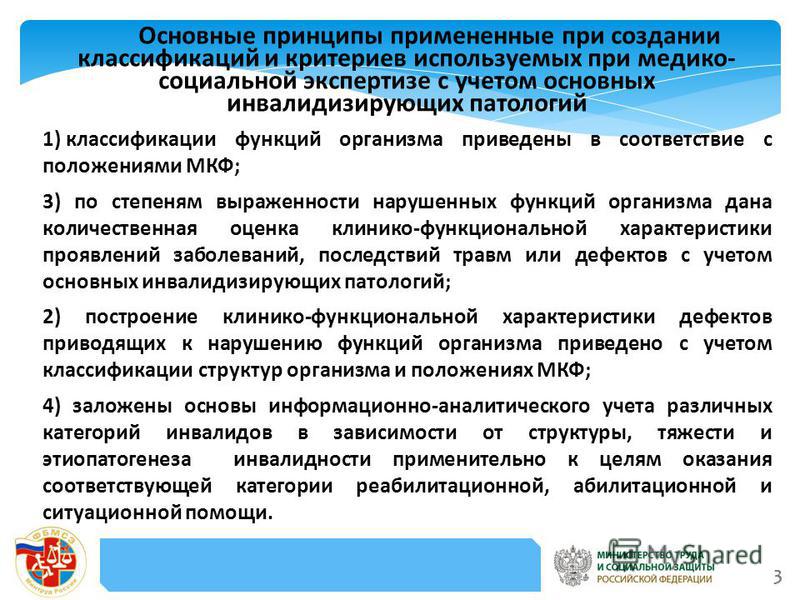

Критерии установления инвалидности для граждан РФ

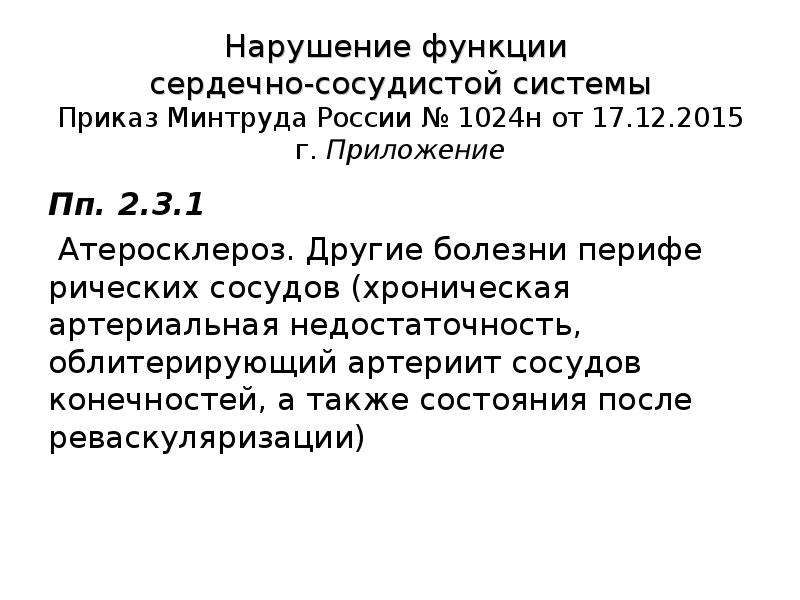

Критерии, используемые при осуществлении медико-социальной экспертизы граждан, утверждены приказом Минтруда России от 17.12.2015г. № 1024н «О классификациях и критериях, используемых при осуществлении медико-социальной экспертизы граждан федеральными государственными учреждениями медико-социальной экспертизы»

К основным видам стойких нарушений функций организма человека относятся:

- нарушение психических функций;

- расстройство языкового и речевого аппарата;

- нарушение сенсорных функций – зрения, слуха, обоняния, осязания и других;

- нарушение нейромышечных, скелетных и других функций, связанных с движением человека;

- расстройство функционирования сердечно-сосудистой, дыхательной, пищеварительной, эндокринной, иммунной, мочевыделительной, кроветворной систем человеческого организма;

- нарушения, обусловленные внешним физическим уродством.

Степень выраженности стойких нарушений функций организма человека, обусловленных заболеваниями, последствиями травм или дефектами, оценивается в процентах и устанавливается в диапазоне от 10 до 100, с шагом в 10 процентов.

Выделяются 4 степени выраженности стойких нарушений функций организма человека:

I степень — стойкие незначительные нарушения функций организма человека, обусловленные заболеваниями, последствиями травм или дефектами, в диапазоне от 10 до 30 %;

II степень — стойкие умеренные нарушения функций организма человека, обусловленные заболеваниями, последствиями травм или дефектами, в диапазоне от 40 до 60 %;

III степень — стойкие выраженные нарушения функций организма человека, обусловленные заболеваниями, последствиями травм или дефектами, в диапазоне от 70 до 80 %;

IV степень — стойкие значительно выраженные нарушения функций организма человека, обусловленные заболеваниями, последствиями травм или дефектами, в диапазоне от 90 до 100 %.

Критерием для установления инвалидности лицу в возрасте 18 лет и старше является нарушение здоровья со II и более выраженной степенью выраженности стойких нарушений функций организма человека (в диапазоне от 40 до 100 процентов), обусловленное заболеваниями, последствиями травм или дефектами, приводящее к ограничению 2 или 3 степени выраженности одной из основных категорий жизнедеятельности человека или 1 степени выраженности ограничений двух и более категорий жизнедеятельности человека в их различных сочетаниях, определяющих необходимость его социальной защиты.

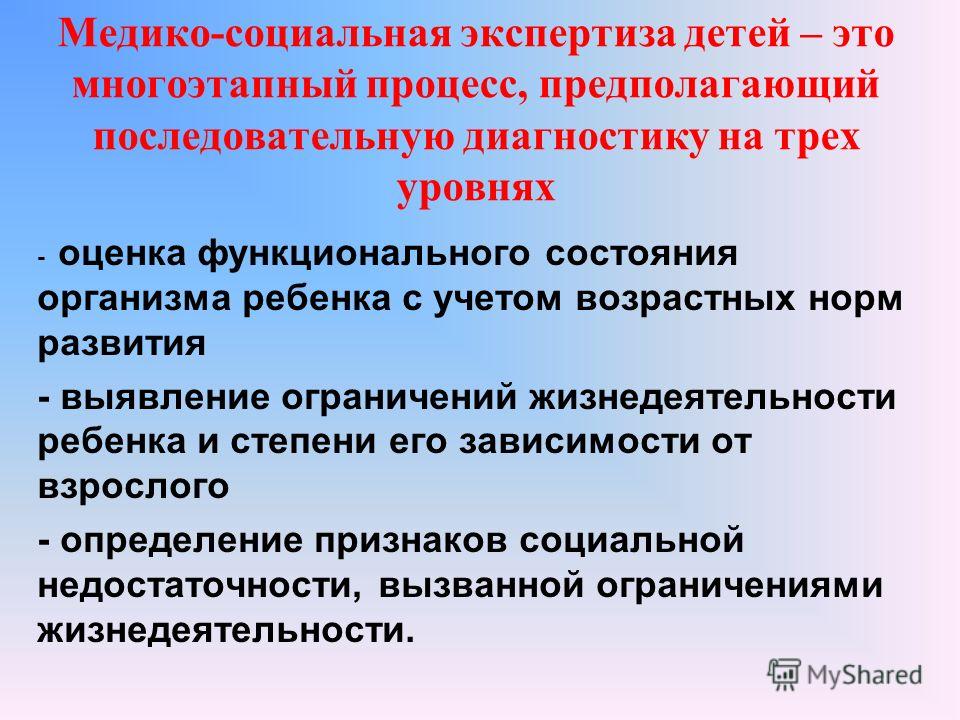

Критерием для установления инвалидности лицу в возрасте до 18 лет является нарушение здоровья со II и более выраженной степенью выраженности стойких нарушений функций организма человека (в диапазоне от 40 до 100 процентов), обусловленное заболеваниями, последствиями травм или дефектами, приводящее к ограничению любой категории жизнедеятельности человека и любой из трех степеней выраженности ограничений каждой из основных категорий жизнедеятельности, определяющих необходимость социальной защиты ребенка.

Критерием для установления первой группы инвалидности является нарушение здоровья человека с IV степенью выраженности стойких нарушений функций организма человека (в диапазоне от 90 до 100 процентов), обусловленное заболеваниями, последствиями травм или дефектами.

Критерием для установления второй группы инвалидности является нарушение здоровья человека с III степенью выраженности стойких нарушений функций организма (в диапазоне от 70 до 80 процентов), обусловленное заболеваниями, последствиями травм или дефектами.

Критерием для установления третьей группы инвалидности является нарушение здоровья человека со II степенью выраженности стойких нарушений функций организма (в диапазоне от 40 до 60 процентов), обусловленное заболеваниями, последствиями травм или дефектами.

Категория «ребенок-инвалид» устанавливается при наличии у ребенка II, III либо IV степени выраженности стойких нарушений функций организма (в диапазоне от 40 до 100 процентов), обусловленных заболеваниями, последствиями травм и дефектами.

Известны следующие критерии присвоения первой группы инвалидности, которые выражаются в неспособности осуществления человеком таких действий:

- самообслуживание, нуждаемость в постоянной посторонней помощи и уходе;

- самостоятельное передвижение;

- дезориентация и нуждаемость в постоянной посторонней помощи и присмотре других лиц;

- общение;

- контролировать свое поведение в обществе;

- способность освоения элементарных навыков и умений;

- способность выполнения элементарной трудовой деятельности при помощи иных лиц.

II группа инвалидности устанавливается гражданам с ограниченными способностями. Необходимость социальной защиты устанавливается при наличии таких критериев, которые выражаются в способности человека выполнять определенную жизнедеятельность с частичной помощью других лиц:

Необходимость социальной защиты устанавливается при наличии таких критериев, которые выражаются в способности человека выполнять определенную жизнедеятельность с частичной помощью других лиц:

- самообслуживание;

- самостоятельное передвижение в пространстве;

- ориентация в пространстве;

- общение с людьми;

- обучение и получение образования.

Также одним из важных критериев присвоения II группы инвалидности является способность гражданина к выполнению трудовой деятельности в специально созданных условиях при использовании специальной техники и оборудования.

Постановлением Правительства РФ № 339 от 29.03.2018г. установлены такие критерии для определения 3 группы инвалидности в 2018 году:

- способность к самообслуживанию при более длительном отведении времени на выполнение таких действий, дробность его выполнения, применение вспомогательных средств;

- способность к самостоятельному передвижению при более длительной трате времени и сокращении расстояния с использованием вспомогательной техники;

- способность самостоятельно ориентироваться только в знакомой обстановке;

- способность к общению со снижением темпа и объема передачи и получения информации от собеседника;

- периодическая потеря способности к самоконтролю над поведением в сложных жизненных ситуациях;

- способность к обучению и получению образования в рамках федеральных образовательных стандартов в специально созданных условиях для людей с ограниченными возможностями;

- способность к осуществлению трудовой деятельности в обычных условиях труда после снижения квалификации, тяжести, напряженности работы и уменьшения ее объема.

По результатам проведения МСЭ разрабатывается индивидуальная программа реабилитации и абилитации инвалида (ИПРА).

ИПРА — это комплекс мероприятий, направленных на восстановление, компенсацию нарушенных или утраченных функций организма, восстановление, компенсацию способностей инвалида к выполнению определенных видов деятельности.

Порядок реализации программы реабилитации является обязательным для любых видов учреждений, их осуществляющих, но для самого инвалида носит рекомендательный характер.

Координация мероприятий по реализации ИПРА осуществляется органом социальной защиты населения.

Оценка результатов проведения мероприятий реабилитации осуществляется специалистами бюро МСЭ при очередном освидетельствовании инвалида.

При проведении МСЭ определяются показания к техническим средствам реабилитации (ТСР).

ТСР — это общее название средств для облегчения повседневной жизни людей с инвалидностью и другими ограничениями жизнедеятельности.

К ТСР инвалидов относятся устройства, содержащие технические решения, в том числе специальные, используемые для компенсации или устранения стойких ограничений жизнедеятельности инвалида, например, кресла-коляски, спортивное оборудование и инвентарь, средства для обучения, для самообслуживания, ухода, ориентирования (включая собак-проводников), средства общения и обмена информацией, протезные изделия.

Решение об обеспечении инвалидов техническими средствами реабилитации принимается при установлении медицинских показаний и противопоказаний.

Порядок обжалования решения Бюро МСЭГражданин (его законный представитель) в случае несогласия с принятым решением (отказ в установлении инвалидности, не согласие с установленной группой инвалидности) может обжаловать в месячный срок решение Бюро (находящееся по месту жительства) в Главном бюро (в субъекте РФ) на основании письменного заявления, подаваемого в бюро, проводившее медико-социальную экспертизу, либо сразу в Главное бюро.

Бюро, проводившее МСЭ гражданина, в 3-дневный срок со дня получения заявления направляет его со всеми имеющимися документами в Главное бюро.

Решение Главного бюро может быть также обжаловано в месячный срок в Федеральном бюро (г. Москва, ул Ивана Сусанина д.3) на основании заявления, подаваемого гражданином (его законным представителем) в Главное бюро, проводившее МСЭ, либо в Федеральное бюро.

Решения бюро, Главного бюро, Федерального бюро могут быть обжалованы в суде гражданином (его законным представителем) в порядке, установленном законодательством Российской Федерации.

Согласно законодательству РФ, обжаловать решение бюро в Федеральном бюро (минуя этап Главного бюро) нельзя.

Симаков Олег , Руководитель центра информационно-технического обеспечения и межведомственного взаимодействия, Федеральное бюро медико-социальной экспертизы Минтруда России (ФБ МСЭ Минтруда России)

Образование

В 1976 году окончил специалитет в Московском институте радиотехники, электроники и автоматики по специальности «автоматизированные системы обработки информации и управления (по отраслям)», квалификация «инженер-системотехник».

В 1979 году окончил аспирантуру в Московском институте радиотехники, электроники и автоматики.

1982 год – кандидат технических наук, Московский институт радиотехники, электроники и автоматики.

1990 год – старший научный сотрудник.

Профессиональный опыт

С 2019 года по настоящее время – руководитель центра ИТО и МЭВ ФБ МСЭ Минтруда России, член экспертного совета Минздрава России по использованию ИКТ в сфере здравоохранения.С 2016 по июнь 2021 года – заместитель руководителя ФБ МСЭ Минтруда России по ИТ, член экспертного совета Минздрава России по использованию ИКТ в сфере здравоохранения.

С 2012 года по настоящее время – генеральный директор, «Технологии моделирования здоровья» (резидент «Сколково»).

С 2015 по 2016 год – заместитель генерального директора СМО «Медстрах».

С февраля по декабрь 2014 года – член правления, директор по информационным технологиям, «Интурист отель групп»– управляющая гостиничная компания «Космос» (с июля 2014 года).

С 2013 по 2014 год – генеральный директор, «Портал РАМН».

С 2010 по 2014 год – директор по информационным технологиям, Медицинский информационно-аналитический центр Российской академии медицинских наук (МИАЦ РАМН).

С 2008 по 2010 года – директор департамента информатизации, Министерство здравоохранения и социального развития Российской Федерации.

С 2007 по 2008 год – директор направления, главный конструктор государственной автоматизированной системы (ГАС) «Управление», председатель совета конструкторов ГАС «Управление», заместитель руководителя межведомственной рабочей группы (МРГ), АНО ГРП «Информ-экспертиза».

С 2004 по 2007 год – заместитель начальника управления информационных технологий, СГУ «Российский фонд федерального имущества».

С 2003 по 2004 год – директор по информационным технологиям, Государственный университет «Высшая школа экономики».

С 2000 по 2003 год – директор департамента информационных технологий, компания «Русал – управляющая компания» («Русский алюминий менеджмент») – управляющая компания холдинговой вертикально интегрированной корпорации «Русский алюминий».

С 1997 по 2000 год – заместитель финансового директора по информационному обеспечению, фармацевтическая торговая компания «Время».

С 1993 по 1997 год – директор по информационным технологиям в коммерческих компаниях.

С 1979 по 1993 год – заместитель главного конструктора по программному и информационному обеспечению, начальник отдела, Научно-исследовательский институт автоматической аппаратуры им. академика В. С. Семенихина.

Действительный государственный советник Российской Федерации 3-го класса.

Имеет благодарность председателя Правительства Российской Федерации (2010), благодарность школы бизнес-информатики НИУ «ВШЭ» (2018).

Автор 67 научных трудов.

Об организации

Федеральное бюро медико-социальной экспертизы Министерства труда и социальной защиты Российской Федерации (ФБ МСЭ Минтруда России) создано путем реорганизации на базе Федерального научно-практическогоцентра медико-социальной экспертизы и реабилитации инвалидов (ФЦЭРИ) на основании распоряжения Правительства Российской Федерации № 1646-р от 16 декабря 2004 года. Учредителем ФБ МСЭ Минтруда России является Российская Федерация. Функции и полномочия учредителя в отношении учреждения осуществляются Министерством труда и социальной защиты Российской Федерации.

Учредителем ФБ МСЭ Минтруда России является Российская Федерация. Функции и полномочия учредителя в отношении учреждения осуществляются Министерством труда и социальной защиты Российской Федерации.В настоящее время ФБ МСЭ Минтруда России является многопрофильным медицинским, экспертным и реабилитационным учреждением, осуществляющим, помимо практической деятельности по проведению медико-социальной экспертизы, оказание специализированной, в том числе высокотехнологичной, медицинской, реабилитационной и психологической помощи, включая первичное, атипичное и сложное протезирование и ортезирование, изготовление высоко функциональных протезов и ортезов из комплектующих ведущих отечественных и зарубежных производителей, а также научно-методическое и учебно-методологическое сопровождение для учреждений медико-социальной экспертизы, медико-социальной реабилитации и реабилитационной индустрии.

При выполнении одной из основных своих функций – проведении медико-социальной экспертизы в порядке обжалования решений главных бюро медико-социальной экспертизы по субъектам Российской Федерации или по направлениям главных бюро медико-социальной экспертизы по субъектам Российской Федерации для получения заключения ФБ МСЭ – проводятся специальные обследования, углубленная экспертно-реабилитационная диагностика с использованием современных особо сложных методов и технологий, при необходимости – в условиях экспертных отделений клиники ФБ МСЭ.

Как использовать профили в Windows PowerShell ISE — PowerShell

- 2 минуты на чтение

В этой статье

В этой статье объясняется, как использовать профили в интегрированной среде сценариев Windows PowerShell®.

(ISE). Рекомендуем перед выполнением задач данного раздела ознакомиться с

about_Profiles или в

Панель консоли, введите Get-Help about_Profiles и нажмите ENTER .

Профиль — это сценарий Windows PowerShell ISE, который запускается автоматически при запуске нового сеанса.

Вы можете создать один или несколько профилей Windows PowerShell для Windows PowerShell ISE и использовать их для

добавить конфигурацию среды Windows PowerShell или Windows PowerShell ISE, подготовив ее к

ваше использование, с переменными, псевдонимами, функциями и предпочтениями цвета и шрифта, которые вы хотите

доступный. Профиль влияет на каждый запускаемый вами сеанс Windows PowerShell ISE.

Профиль влияет на каждый запускаемый вами сеанс Windows PowerShell ISE.

Примечание

Политика выполнения Windows PowerShell определяет, можете ли вы запускать сценарии и загружать профиль.Политика выполнения по умолчанию «Ограничено» запрещает запуск всех сценариев, включая профили. Если вы используете политику «с ограничениями», профиль не может быть загружен. Для получения дополнительной информации о выполнении policy, см. about_Execution_Policies.

Выбор профиля для использования в Windows PowerShell ISE

Windows PowerShell ISE поддерживает профили для текущего пользователя и всех пользователей. Он также поддерживает Профили Windows PowerShell, которые применяются ко всем узлам.

Используемый профиль определяется тем, как вы используете Windows PowerShell и Windows PowerShell ISE.

Если вы используете только Windows PowerShell ISE для запуска Windows PowerShell, сохраните все свои элементы в одном профилей, специфичных для ISE, таких как профиль CurrentUserCurrentHost для Windows PowerShell.

ISE или профиль AllUsersCurrentHost для Windows PowerShell ISE.

ISE или профиль AllUsersCurrentHost для Windows PowerShell ISE.Если вы используете несколько хост-программ для запуска Windows PowerShell, сохраните свои функции, псевдонимы, переменные и команды в профиле, который влияет на все хост-программы, такие как CurrentUserAllHosts или профиль AllUsersAllHosts и сохраните специфичные для ISE функции, такие как цвет и настройку шрифта в профиле CurrentUserCurrentHost для профиля Windows PowerShell ISE или профиль AllUsersCurrentHost для Windows PowerShell ISE.

Ниже приведены профили, которые можно создавать и использовать в Windows PowerShell ISE. Каждый профиль сохраняется по своему собственному пути.

| Тип профиля | Путь к профилю |

|---|---|

| Текущий пользователь, PowerShell ISE | $ PROFILE.CurrentUserCurrentHost или $ PROFILE |

| Все пользователи, PowerShell ISE | $ ПРОФИЛЬ. |

| Текущий пользователь, все хосты | $ ПРОФИЛЬ.CurrentUserAllHosts |

| Все пользователи, Все хосты | $ ПРОФИЛЬ.AllUsersAllHosts |

Для создания нового профиля

Чтобы создать новый профиль «Текущий пользователь, Windows PowerShell ISE», выполните следующую команду:

если (! (Test-Path -Path $ PROFILE))

{New-Item -Type File -Path $ PROFILE -Force}

Чтобы создать новый профиль «Все пользователи, Windows PowerShell ISE», выполните следующую команду:

если (! (Test-Path -Path $ PROFILE.AllUsersCurrentHost))

{New-Item -Type File -Path $ PROFILE.AllUsersCurrentHost -Force}

Чтобы создать новый профиль «Текущий пользователь, все хосты», выполните следующую команду:

если (! (Test-Path -Path $ PROFILE. CurrentUserAllHosts))

{New-Item -Type File -Path $ PROFILE.CurrentUserAllHosts -Force}

CurrentUserAllHosts))

{New-Item -Type File -Path $ PROFILE.CurrentUserAllHosts -Force}

Чтобы создать новый профиль «Все пользователи, все хосты», введите:

если (! (Test-Path -Path $ PROFILE.AllUsersAllHosts))

{New-Item -Type File -Path $ PROFILE.AllUsersAllHosts -Force}

Для редактирования профиля

Чтобы открыть профиль, запустите команду

psEditс переменной, которая определяет нужный профиль. редактировать. Например, чтобы открыть профиль «Текущий пользователь, Windows PowerShell ISE», введите:ps Редактировать $ ПРОФИЛЬДобавьте элементы в свой профиль. Ниже приведены несколько примеров для начала:

Чтобы изменить цвет фона панели консоли по умолчанию на синий, в типе файла профиля:

$ psISE.Options.OutputPaneBackground = 'синий'. Для получения дополнительной информации о$ psISEсм. Справочник по объектной модели Windows PowerShell ISE.

Чтобы изменить размер шрифта на 20, в файле профиля введите:

$ psISE.Options.FontSize = 20

Чтобы сохранить файл профиля, в меню Файл щелкните Сохранить . В следующий раз, когда вы откроете Windows PowerShell ISE, ваши настройки будут применены.

См. Также

Учебное пособие поCisco ISE »Обзор / обучение движка служб идентификации

Первый вопрос, на который я собираюсь ответить, находится в этом руководстве по Cisco ISE:

« Что такое Cisco ISE и что делает Cisco ISE ?»

Для чего используется Cisco ISE?

Cisco Identity Services Engine (ISE) — это серверный продукт, либо устройство Cisco ISE, либо виртуальная машина, который позволяет создавать и применять политики доступа для оконечных устройств, подключенных к сети компании.

В этом обзоре Cisco ISE мы собираемся охватить все основные концепции, поэтому к концу поста вы сможете объяснить все основные концепции.

Некоторые люди думают, что это Cisco ICE , именно так оно произносится, но правильное сокращение — ISE — Identity Services Engine.

Что можно делать с Cisco ISE?

Проще говоря, вы можете контролировать, кто может получить доступ к вашей сети и когда они будут делать то, к чему могут получить доступ. Он может аутентифицировать проводных, беспроводных и VPN-пользователей и может масштабироваться до миллионов конечных точек.Основываясь на многих факторах, включая действительность сертификата, MAC-адрес или профилирование устройства, вы можете идентифицировать машину и определить, в какой vlan она размещена. Любые устройства, не прошедшие авторизацию, будут помещены в гостевой vlan или им будет отказано в доступе к сети.

Вся эта информация регистрируется, и вы можете мгновенно увидеть, что подключено к вашей сети в любое время.

Узлы ISE

Решение ISE состоит из развертывания узлов с тремя разными персонажами ISE:

- Узел администрирования политик (PAN)

- Узел мониторинга (MnT)

- Узел служб политик (PSN)

- pxGrid

В зависимости от размера вашего развертывания все три персонажа могут работать на одном устройстве или распределяться по нескольким устройства для резервирования и масштабируемости.Давайте рассмотрим каждого персонажа и объясним их функции.

Узел администрирования политик (PAN)

Узел администрирования политик — это то место, где администратор входит в систему для настройки политик и внесения изменений во всю систему ISE. После настройки в PAN изменения передаются на узлы служб политики. Он обрабатывает все конфигурации, связанные с системой, и может быть настроен как автономный, основной или дополнительный.

Узел мониторинга (MnT)

Узел мониторинга — это место, где собираются все журналы и где происходит создание отчетов. Каждое событие, происходящее в топологии ISE, регистрируется на узле мониторинга, после чего вы можете создавать отчеты, показывающие текущий статус подключенных устройств и неизвестных устройств в вашей сети.

Каждое событие, происходящее в топологии ISE, регистрируется на узле мониторинга, после чего вы можете создавать отчеты, показывающие текущий статус подключенных устройств и неизвестных устройств в вашей сети.

Узел служб политики (PSN)

Узел служб политик является точкой контакта в сети. Каждый коммутатор настроен на запрос к серверу RADIUS, чтобы получить решение о политике, применяемое к сетевому порту, сервер RADIUS является PSN. В более крупных развертываниях вы используете несколько PSN для распределения нагрузки всех сетевых запросов.PSN обеспечивает доступ к сети, состояние, гостевой доступ, подготовку клиентов и услуги профилирования. В распределенной установке должен быть хотя бы один PSN.

пикселей Узел сетки

Инфраструктура pxGrid используется для обмена контекстно-зависимой информацией из каталога сеанса CISCO ISE. Это позволяет системе ISE передавать данные на другие платформы Cisco и сторонних поставщиков. Затем эту информацию можно использовать для вызова действий по помещению пользователей в карантин или блокировке доступа в ответ на события сетевой безопасности.

Оборудование ISE

Cisco Secure Network Server основан на стоечном сервере Cisco UCS C220 и настроен специально для поддержки Cisco Identity Services Engine.

Окончание срока службы Cisco ISE

Примечание: У защищенных сетевых серверов 3415 и 3495 истек срок службы (eol), и последний срок заказа этих устройств был 7 октября 2016 г. В этом посте будет рассказано о новейшем доступном оборудовании, а именно 3515 и 3595 — устройство 3595 показано ниже.

Сервер защищенной сети 3595

Есть две версии оборудования:

- Secure Network Server 3515 (для малых и средних развертываний)

- Secure Network Server 3595 (для крупных развертываний — включает резервные жесткие диски и блоки питания)

Сведения об оборудовании взяты из спецификации cisco

[ultimatetables 3 /]

Конечные точки, поддерживаемые для разных платформ

[ultimatetables 5 /]

Как работает Cisco ISE — варианты развертывания Cisco ISE

ISE имеет два разных варианта развертывания — Автономное и Распределенное

Автономное развертывание

Он состоит из одного узла, который запускает все три персонажа. Это подходит для небольшого развертывания или лабораторного решения.

Это подходит для небольшого развертывания или лабораторного решения.

Если вы запускали автономное решение в производственной сети, у вас нет избыточности.

Распределенное развертывание

- Развертывания малых сетей

- Развертывания средних сетей

- Развертывания больших сетей

Развертывания малых сетей

Наименьшее распределенное развертывание ISE состоит из двух узлов Cisco ISE, один из которых является основным.

Первичный узел обеспечивает все функции конфигурации, аутентификации и политики, а вторичный узел функционирует как резервный.Вторичный поддерживает первичный в случае потери связи между сетевыми устройствами и первичным.

Развертывание средней сети

По мере того, как размер вашей сети растет или вы хотите расширить топологию ISE, вам необходимо начать добавлять больше узлов, а при развертывании среднего размера начать выделять узлы для ведения журналов и администрирования. Развертывание среднего размера состоит из первичного и вторичного узла администрирования, а также первичного и вторичного узла мониторинга, а также отдельных узлов службы политик.

Развертывание большой сети

При большом сетевом развертывании вы выделяете каждый узел отдельному персонажу. Итак, отдельный узел (безопасный сетевой сервер) для администрирования, мониторинга и обслуживания политик. Вам также следует рассмотреть возможность использования балансировщиков нагрузки перед узлами PSN.

По мере увеличения количества узлов PSN становится все больше административных накладных расходов, чтобы гарантировать равномерное распределение конфигурации клиента AAA. т.е. если у вас есть 1000 коммутаторов, каждый из них будет настроен так, чтобы указывать на определенный первичный и вторичный сервер RADIUS.Если все коммутаторы указывают на один сервер RADIUS (один узел PSN, тогда этот единственный узел будет принимать на себя всю нагрузку, а другие узлы не будут использоваться. Размещение балансировщика нагрузки перед PSN и создание Radius VIP гарантирует, что все коммутаторы могут быть настроенным с одним сервером Radius, и балансировщик нагрузки будет балансировать запросы радиуса между всеми PSN. Это также очень полезно при выполнении обновлений программного обеспечения, поскольку один узел PSN может быть отключен от обслуживания, не опасаясь, что коммутатор настроен на это как основной сервер RADIUS.

Это также очень полезно при выполнении обновлений программного обеспечения, поскольку один узел PSN может быть отключен от обслуживания, не опасаясь, что коммутатор настроен на это как основной сервер RADIUS.

Наличие одного балансировщика нагрузки создает потенциальную единую точку отказа, поэтому настоятельно рекомендуется развернуть два балансировщика нагрузки.

В крупном сетевом развертывании также используется централизованный выделенный сервер журналов. Настройка одного узла специально для ведения журнала. Обычно это устройство с большим объемом дискового пространства. Вторичное устройство ведения журнала также будет настроено, но в первом случае вся информация журнала будет отправляться в центральную точку.

При большом развертывании сети у вас есть выделенная первичная PAN и выделенная вторичная PAN.Первичный и вторичный MnT. Все журналы передаются на основное устройство мониторинга. Количество узлов PSN масштабируется в зависимости от количества устройств в сети. Обычно допускается 7500 устройств на PSN плюс еще 2 для резервирования.

Обычно допускается 7500 устройств на PSN плюс еще 2 для резервирования.

Из-за стандартной конфигурации на коммутаторах, где большинство серверов RADIUS настроены как первичные / вторичные, существует большая вероятность того, что все устройства будут взаимодействовать только с одним PSN, загружая его очень сильно. Чтобы преодолеть это, рекомендуется ввести балансировщик нагрузки и, в идеале, резервную пару, которая обеспечит единый виртуальный IP-адрес для Radius Server.

Балансировщики нагрузки будут балансировать нагрузку запросов ко всем узлам PSN. Это также очень полезно для обновлений программного обеспечения на узлах PSN, которые происходят довольно часто. Для обновления программного обеспечения вы просто извлекаете один узел PSN из кластера и выполняете обновление.

Все администрирование выполняется на первичной PAN, и в случае сбоя она переходит к вторичной, которая содержит реплицированную базу данных.

Cisco ISE 2.2 является текущей версией на момент написания и будет использоваться для всей информации ниже.

Лицензирование Cisco ISE

Я попытаюсь упростить модель лицензии ниже, но всю информацию от Cisco можно найти здесь, в разделе лицензии руководства администратора 2.1

Модель лицензирования Cisco ISE позволяет приобретать лицензию в соответствии с потребностями вашего предприятия. Есть два способа использования лицензий. Традиционный или умный.

- Традиционное лицензирование — это когда вы импортируете лицензию на устройство.

- Интеллектуальное лицензирование — это когда вы управляете учетной записью cisco, которая содержит всю информацию о лицензии, купленной для вашего развертывания.

Лицензии засчитываются для одновременных активных сеансов. Активный сеанс — это сеанс, для которого получено начало учета RADIUS, но остановка учета RADIUS еще не получена.

Действующие варианты лицензии:

- ISE Base только

- ISE Base и Plus

- ISE Base и Apex

- ISE Base, Plus и Apex

- ISE Base, Plus, Apex и AnyConnect Apex

Базовая лицензия

Базовая лицензия является бессрочной лицензией и является единственным требованием для AAA и IEEE802. 1x, а также покрывает гостевые службы и Trustsec. Базовая лицензия используется для каждого активного устройства в сети.

1x, а также покрывает гостевые службы и Trustsec. Базовая лицензия используется для каждого активного устройства в сети.

Base и Plus

Дополнительная лицензия требуется для использования собственного устройства (BYOD), профилирования, адаптивного сетевого управления (ANC) и PxGrid. Для установки плюсовой лицензии требуется базовая лицензия, а плюсовая лицензия — это подписка на 1,3 или 5 лет.

Base и Apex

Лицензия Apex аналогична лицензии «плюс» в том, что это подписка на 1,3,5 года, требуется базовая лицензия, но используется для управления мобильными устройствами сторонних производителей и обеспечения соответствия требованиям.

Администрирование устройства

Для TACACS требуется лицензия на администрирование устройства, которая является бессрочной лицензией, для установки лицензии на администрирование устройства требуется базовая лицензия, и вам требуется только одна лицензия для каждого развертывания.

Оценка

Пробная лицензия распространяется на 100 узлов и обеспечивает полную функциональность Cisco ISE в течение 90 дней. Все устройства Cisco ISE поставляются с оценочной лицензией.

Все устройства Cisco ISE поставляются с оценочной лицензией.

Обновление ISE

В какой-то момент, когда вы запустите Cisco ISE, вам нужно будет выполнить обновление программного обеспечения.Ознакомьтесь с моим подробным руководством, которое проведет вас через этот процесс.

Как обновить Cisco ISE с 2.4 до 2.6

Вопросы по Cisco ISE

Что такое Trustsec?

Конечная цель идеи Trustec — назначить тег или SGT тега группы безопасности пользователям или трафику устройств на входе в сеть. А затем применить ограничения или разрешить трафик в других частях сети на основе этого тега.

Поддерживает ли Cisco ISE Tacacs?

Начиная с версии 2.0 Cisco ISE теперь поддерживает TACACS +

До этого момента фактическим сервером TACACs + был ACS, но с этой функцией, теперь доступной в ISE, миграция сервисов TACACS + позволила сетевым инженерам централизовать все сетевые аутентификации в одной структуре.

Администратор устройства не включен по умолчанию, чтобы включить его, перейдите по адресу:

Администрирование / Развертывание / Имя узла / Включить службу администратора устройства

Эта служба должна быть включена в PSN

Что такое профилирование Cisco ISE?

Служба профилирования позволяет механизму служб идентификации профилировать устройства, подключенные к сети, и присваивать им идентификацию на основе множества факторов.Затем этим устройствам может быть предоставлен доступ или запрещен доступ к сети на основе политик безопасности. Типичное сетевое развертывание начинается с перевода ISE в режим мониторинга. В режиме мониторинга никакого принуждения не происходит, но администратор ISE может начать видеть, какие устройства подключаются к сети и какое удостоверение им присвоено.

На этом этапе обычно обнаруживается множество устройств, о которых сетевой администратор даже не знал, что они подключены к сети.

Тем не менее, вся суть NAC состоит в том, чтобы иметь полное представление обо всех устройствах, подключенных к вашей сети, и полностью контролировать их доступ.

Что такое обход проверки подлинности Mac?

MAC Authentication Bypass (MAB) — это способ предоставить белый список определенным сетевым устройствам. Если вам известен MAC-адрес определенного устройства, которое, как вы знаете, должно получить доступ к вашей сети, вы можете предоставить ему доступ только по его MAC-адресу. Это используется для устройств, на которые не могут быть загружены сертификаты или которые сложно профилировать.

Как изменить IP-адрес на ISE после установки

остановка приложения ise

настроить

интерфейс GigabitEthernet 0

ip add <новый ip-адрес>

ISE перезапустит все службы

Убедитесь, что все службы работают с — показать статус приложения ise

Для сохранения конфигурации ISE введите команду

запись в память

Cisco ISE против ACS

У меня много вопросов о различиях между ISE и ACS.Проще говоря, ISE — это новое поколение сетевой аутентификации, гораздо более мощное, чем ACS. ACS используется для аутентификации пользователей на сетевых устройствах и для сеансов VPN, но это не решение NAC. Если вы хотите реализовать полный контроль доступа к сети, вам понадобится ISE.

ACS используется для аутентификации пользователей на сетевых устройствах и для сеансов VPN, но это не решение NAC. Если вы хотите реализовать полный контроль доступа к сети, вам понадобится ISE.

Официальные страницы Cisco ISE на cisco.com

Я надеюсь, что эта информация была полезной для начала изучения концепций Cisco Identity Services Engine. Для получения более подробных сообщений о настройке и развертывании ISE — ознакомьтесь с моими страницами Cisco ISE Training .

Если вы ищете обучающие видео по ISE, я очень рекомендую сайт Кэтрин Макнамара

https://www.network-node.com/video-training

Руководство по заказу Cisco ISE

Существует очень хороший документ в формате PDF, озаглавленный «Руководство по заказу Cisco ISE», который можно загрузить здесь, в котором описаны все устройства, лицензии и номера, необходимые для размещения заказа на устройство ISE.

Что такое Cisco ISE?

Cisco Identity Services Engine (ISE) — это серверный продукт, либо устройство Cisco ISE, либо виртуальная машина, который позволяет создавать и применять политики доступа для оконечных устройств, подключенных к сети компании.

Что такое ISE?

ISE расшифровывается как Identity Services Engine и является флагманским продуктом Cisco для обеспечения безопасности для управления доступом к сети.

Как работает Cisco ISE?

Каждый раз, когда пользователь или устройство хочет подключиться к сети, проводной или беспроводной, устройство или пользователь проверяются, чтобы проверить, разрешен ли он в сети. ISE также может размещать устройства и на основе профиля разрешать или запрещать им доступ к сети

По этому поводу также есть много учебных материалов.Учебные ресурсы на cisco.com

Прочие справочные материалы

Порты межсетевого экрана, используемые ISE

Другие статьи, которые могут вас заинтересовать

10 интересных вещей об ISE 2.0

Сижу в своем гостиничном номере после вечера саке и военных историй с ребятами — что может быть лучше, чем написать запись в блог, чтобы вы все прочитали и, надеюсь, получили удовольствие?

На момент написания этой статьи Cisco ISE 2. 0 находилась в стадии бета-тестирования и скоро будет выпущена для широкой публики.Возможно, это самый ожидаемый релиз, так почему бы не пройти через некоторые из интересных вещей, которые в нем есть? Вот мой список из 10 лучших. Некоторые из них большие, а некоторые — просто маленькие драгоценности, которые, я думаю, понравятся всем:

0 находилась в стадии бета-тестирования и скоро будет выпущена для широкой публики.Возможно, это самый ожидаемый релиз, так почему бы не пройти через некоторые из интересных вещей, которые в нем есть? Вот мой список из 10 лучших. Некоторые из них большие, а некоторые — просто маленькие драгоценности, которые, я думаю, понравятся всем:

1. Поддержка TACACS + для администрирования устройств AAA

Ни для кого не секрет, что я публично выступал против добавления ААА администрирования устройств к продукту, который был разработан как решение ААА доступа к сети. Если у вас возникли какие-либо сомнения, просто посмотрите мою статью RADIUS vs.Запись в блоге TACACS из прошлого года!

Кажется, не имеет значения, что мое мнение было по этому поводу, публика потребовала добавления T + к ISE, и они ее получили. Отличительной особенностью ISE 2.0 является совершенно феноменальная работа, проделанная Cisco по интеграции T + в ISE. Это было как скала, и просто потрясающе для того, что некоторые ожидали бы от функции 1 точка.

2. Новая страница удостоверений конечных точек

На первый взгляд, это, казалось бы, мелочь, но это единственная наиболее часто просматриваемая страница во всей ISE.Это также было одной из самых больших проблем при использовании. Это была одна из первых страниц, которые были переработаны в ISE 2.0, и она была значительно переработана. Некоторые очень удобные круговые диаграммы вверху также содержат небольшой секрет: нажмите на кусочки круговой диаграммы, и таблица под ним автоматически отфильтруется. Сама таблица полностью переписана и запоминает, где вы были, когда вы нажимаете на конечную точку для получения подробной информации, а затем возвращаетесь к таблице.

Аарон ВоландСтраница удостоверения конечной точки

3.Новая структура навигации

ISE — сложная система с огромной мощностью. Такая система обычно не может иметь пользовательский интерфейс, который находится всего на нескольких страницах. Чаще всего такое решение должно иметь систему меню и многоуровневую навигацию. ISE, безусловно, страдает от необходимости иметь много меню с подуровнями и, проще говоря: много навигации. Это все хорошо, но структура GUI в ISE 1.0 была довольно болезненной. В дополнительных обновлениях графического интерфейса были предприняты шаги для ускорения работы, но они все еще были недостаточно быстрыми для современного приложения.ISE 2.0 вытесняет всю навигационную структуру и заменяет ее современной и быстрой. Очевидно, это начало полного пересмотра пользовательского интерфейса — некоторые функциональные области и их страницы также переписаны, и я ожидаю, что полное обновление пользовательского интерфейса будет завершено в следующих выпусках или двух. Первый раз, когда вы входите в ISE 2.0, вы сразу видите разницу с быстрым «мегаменю» и боковой навигацией.

Чаще всего такое решение должно иметь систему меню и многоуровневую навигацию. ISE, безусловно, страдает от необходимости иметь много меню с подуровнями и, проще говоря: много навигации. Это все хорошо, но структура GUI в ISE 1.0 была довольно болезненной. В дополнительных обновлениях графического интерфейса были предприняты шаги для ускорения работы, но они все еще были недостаточно быстрыми для современного приложения.ISE 2.0 вытесняет всю навигационную структуру и заменяет ее современной и быстрой. Очевидно, это начало полного пересмотра пользовательского интерфейса — некоторые функциональные области и их страницы также переписаны, и я ожидаю, что полное обновление пользовательского интерфейса будет завершено в следующих выпусках или двух. Первый раз, когда вы входите в ISE 2.0, вы сразу видите разницу с быстрым «мегаменю» и боковой навигацией.

Новая навигация

4.Мастер обновления

Ни для кого не секрет, что обновление — сложная процедура для любой большой распределенной системы. Многие решения даже не предлагают обновления — вместо этого они требуют переустановки и восстановления конфигурации из резервной копии. Однако ISE всегда поддерживала обновление и вносила значительные улучшения с каждым выпуском. ISE 2.0 добавляет новый графический интерфейс на основе мастера для обработки обновлений. Вы можете указать, какой репозиторий должен использовать каждый узел в развертывании, предварительно подготовить файлы обновления и контролировать порядок, в котором обновляется каждый узел.Все в графическом интерфейсе.

Многие решения даже не предлагают обновления — вместо этого они требуют переустановки и восстановления конфигурации из резервной копии. Однако ISE всегда поддерживала обновление и вносила значительные улучшения с каждым выпуском. ISE 2.0 добавляет новый графический интерфейс на основе мастера для обработки обновлений. Вы можете указать, какой репозиторий должен использовать каждый узел в развертывании, предварительно подготовить файлы обновления и контролировать порядок, в котором обновляется каждый узел.Все в графическом интерфейсе.

Мастер обновления

5. Опорные туннели

В ISE были добавлены туннели поддержки, взятые непосредственно из прекрасно обслуживаемых устройств Cisco IronPort. Для тех, кто не знаком с этой функцией на устройствах IronPort, она позволяет администратору включить безопасный туннель для TAC Cisco для удаленного доступа к корневой операционной системе устройства. Что ж, это простое объяснение. Это фантастика, потому что это означает меньшее количество сеансов WebEx с Cisco TAC, удаленно видящих пользовательский интерфейс развертывания ISE клиента — они могут просматривать его напрямую тогда и только тогда, когда клиент включил туннель поддержки и предоставил инженеру TAC уникальный ключ.

6. Укладка наборов команд

В соответствии со строками №1, которые являются поддержкой T + для администрирования устройств AAA, ISE позволяет отправлять несколько наборов команд в ответ на запрос авторизации. Замечательно то, что наборы команд складываются в стек, где оператор разрешения всегда перевешивает оператор deny — если только это не оператор «deny_always».

Аарон ВоландНаборы команд стека

7. Профили сетевых устройств

Профили сетевых устройств совершенно великолепны и предоставляют то, о чем некоторые из нас просили в ISE с самого начала, возможность настраивать параметры сетевых устройств, в том числе способ обработки изменений авторизации, перенаправления URL-адресов и т. Д.Реализация профилей NAD позволяет импортировать и экспортировать их, чтобы ими можно было делиться. ISE 2.0 поставляется с множеством предварительно созданных профилей для многих сетевых устройств, включая Aruba, Alcatel, Brocade и другие.

Аарон ВоландПрофили NAD

8. Встроенная поддержка EAP-TTLS

EAP-TTLS — это туннельный протокол EAP, который довольно популярен в университетах, использующих eduroam. До версии 2.0 ISE это был один из немногих популярных типов EAP, в котором отсутствовала поддержка в ISE, хотя поддержка его была в соискателе Cisco: модуле доступа к сети Cisco AnyConnect.

Аарон ВоландEAP-TTLS

9. Портал предоставления сертификатов

В ISE 1.3 добавлен встроенный центр сертификации для сертификатов конечных точек BYOD. Он будет создавать сертификаты конечных точек только для устройств, прошедших процесс адаптации Cisco BYOD. В ISE 1.4 был добавлен API, позволяющий создавать пары ключей сертификатов priv / pub, которые можно было импортировать в устройства, которые не могли проходить через потоки BYOD. Теперь в ISE 2.0 есть полнофункциональный настраиваемый портал, который позволяет создавать отдельные пары ключей сертификатов, отправлять и подписывать запросы на подпись сертификатов (CSR) или даже массовое создание сертификатов.

Аарон ВоландCert Portal

10. Выключение конечных точек из сети при отозвании сертификата

Когда ISE выдал сертификат конечной точке BYOD и этот сертификат был отозван, ему, естественно, будет отказано в доступе при следующей аутентификации. Однако конечная точка останется в сети до следующей повторной аутентификации. ISE 2.0 добавляет CoA-Terminate (отключение) к любой конечной точке с активным сеансом, сертификат которой был отозван, тем самым немедленно удаляя их из сети.

Хотя этот список из 10 довольно хорош, он, конечно же, не включает в себя все замечательные дополнения ISE 2.0. Это просто небольшой список некоторых самородков, которыми я хотел бы поделиться.

Увидимся в следующий раз.

Аарон

Присоединяйтесь к сообществам Network World на Facebook и LinkedIn, чтобы комментировать самые важные темы.Авторские права © 2015 IDG Communications, Inc.

ISE Design Suite

ISE Design Suite: встроенная версия

ISE Design Suite: Embedded Edition включает Xilinx Platform Studio (XPS), Software Development Kit (SDK), большой репозиторий Plug and Play IP, включая MicroBlaze ™ Soft Processor и периферийные устройства, а также полный поток проектирования RTL для битового потока. Embedded Edition предоставляет основные инструменты, технологии и знакомый процесс проектирования для достижения оптимальных результатов проектирования.К ним относятся интеллектуальная синхронизация для динамического снижения мощности, групповое проектирование для групп проектировщиков, работающих на нескольких объектах, сохранение проекта для обеспечения повторяемости синхронизации и возможность частичной реконфигурации для большей гибкости системы, ее размера, мощности и снижения затрат.

ISE Design Suite: System Edition

ISE Design Suite: System Edition построен на основе Embedded Edition путем добавления системного генератора для DSP ™. System Generator для DSP — это ведущий в отрасли инструмент высокого уровня для проектирования высокопроизводительных систем DSP с использованием программных устройств Xilinx, обеспечивающий моделирование системы и автоматическую генерацию кода из Simulink® и MATLAB® (The MathWorks, Inc.)

ISE Design Suite: WebPACK Edition

ISE WebPACK обеспечивает полный цикл проектирования, обеспечивая мгновенный бесплатный доступ к функциям и функциям ISE. Чтобы узнать больше, посетите целевую страницу ISE WebPACK Design Software.

Дополнительные опции

ISE Design Suite также предлагает инструменты по выбору для повышения продуктивности дизайнеров и для обеспечения гибких конфигураций Design Suite Editions.

- Высокоуровневый синтез — Высокоуровневый синтез Vivado ускоряет создание IP, позволяя напрямую направлять спецификации C, C ++ и System C на программируемые устройства Xilinx без необходимости вручную создавать RTL.

- Partial Reconfiguration — технология частичной реконфигурации Xilinx позволяет разработчикам изменять функциональные возможности на лету, устраняя необходимость полностью перенастраивать и повторно устанавливать связи, значительно повышая гибкость, которую предлагают FPGA.

- ChipScope — Набор инструментов последовательного ввода-вывода ChipScope Pro обеспечивает быструю, легкую и интерактивную настройку и отладку последовательных каналов ввода-вывода в высокоскоростных конструкциях ПЛИС для использования с версией WebPACK.

- Embedded Development Kit — Embedded Development Kit (EDK) — это интегрированная среда разработки для разработки встроенных систем обработки для использования с версией WebPACK.

- System Generator для DSP — ведущий в отрасли инструмент высокого уровня для проектирования высокопроизводительных систем DSP с использованием устройств Xilinx для использования с версией WebPACK.

Средство поиска функций PowerShell ISE • Одинокий администратор

На PowerShell Deep Dive в Сан-Диего я провел молниеносную сессию, продемонстрировав то, над чем я работал. Иногда я не знаю, что мной наделено, но я чувствовал потребность в лучшем способе навигации по файлам сценариев PowerShell, у которых было много функций.Некоторые файлы, особенно модули, могут быть довольно длинными и содержать ряд функций. При использовании PowerShell ISE мне нужен был более быстрый способ перехода к функции. Проблема в том, что я не всегда помню, что я назвал функцией или где она находится в файле. Очень легко перейти к определенной строке в ISE с помощью сочетания клавиш Ctrl + G.

Итак, я начал с основ.

$ Path = $ psise.CurrentFile.FullPath